Un difetto molto grave Apache Log4j, chiamato Log4Shell, ora è diventata la vulnerabilità di sicurezza di più alto profilo su Internet in questo momento con a punteggio di gravità di 10/10 . Log4j è una libreria Java open source per la registrazione di messaggi di errore nelle applicazioni, ampiamente utilizzata da innumerevoli aziende tecnologiche.

D'ora in poi, i servizi delle principali società tecnologiche stanno attualmente soffrendo di quello che gli esperti di sicurezza definiscono uno dei difetti più critici della storia recente. Questo difetto è in grado di consentire agli hacker un accesso illimitato ai sistemi informatici.

Secondo il recente rapporto di Microsoft, almeno una dozzina di gruppi di aggressori stanno già cercando di sfruttare il difetto per rubare le credenziali di sistema, installare minatori di criptovalute su sistemi inclini, rubare dati e scavare più a fondo all'interno di reti compromesse.

Il difetto è così grave che l'agenzia per la sicurezza informatica del governo degli Stati Uniti ha emesso un avvertimento urgente a tutte le aziende vulnerabili e ha suggerito di adottare immediatamente misure efficaci. Scopri tutto su questa vulnerabilità zero-day: Log4j in dettaglio e come puoi proteggerti da essa.

Aggiornare : Scoperta la seconda vulnerabilità di Log4j; Patch rilasciata

Martedì è stata scoperta una seconda vulnerabilità che coinvolge Apache Log4j. Ciò avviene dopo che gli esperti di sicurezza informatica hanno trascorso giorni a correggere o mitigare il primo. Il nome ufficiale di questa vulnerabilità è CVE 2021-45046.

La descrizione afferma che la correzione per l'indirizzo CVE-2021-44228 in Apache Log4j 2.15.0 era incompleta in alcune configurazioni non predefinite. Ciò potrebbe consentire agli aggressori... di creare dati di input dannosi utilizzando un pattern di ricerca JNDI con conseguente attacco DOS (Denial of Service)

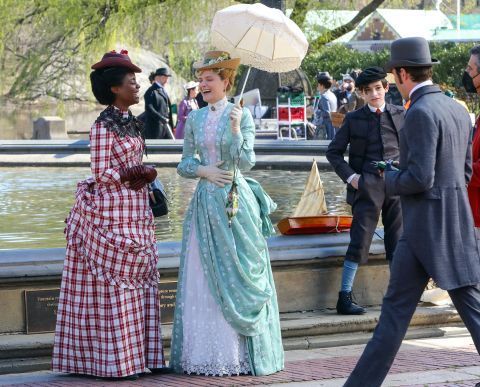

La società di sicurezza internazionale ESET presenta una mappa che mostra dove si sta verificando lo sfruttamento di Log4j.

Fonte immagine: ASTUCCIO

La cosa buona è che Apache ha già rilasciato una patch, Log4j 2.16.0, per affrontare e risolvere questo problema. L'ultima patch risolve il problema rimuovendo il supporto per i modelli di ricerca dei messaggi e disabilitando la funzionalità JNDI per impostazione predefinita.

Che cos'è la vulnerabilità di Log4j?

La vulnerabilità di Log4j, chiamata anche Log4Shell, è un problema con la libreria Java Logj4 che consente agli sfruttatori di controllare ed eseguire codice arbitrario e di accedere a un sistema informatico. Il nome ufficiale di questa vulnerabilità è CVE-2021-44228 .

Log4j è una libreria Java open source, creata da Apache, che ha il compito di tenere un registro di tutte le attività in un'applicazione. Gli sviluppatori di software lo usano ampiamente per le loro applicazioni. Pertanto, anche le più grandi aziende tecnologiche come Microsoft, Twitter e Apple sono soggette ad attacchi in questo momento.

Come è stata scoperta o trovata la vulnerabilità di Log4j?

La vulnerabilità Log4Shell (Log4j) è stata scoperta per la prima volta dai ricercatori di LunaSec in Minecraft di proprietà di Microsoft. Successivamente, i ricercatori si sono resi conto che non si trattava di un problema tecnico di Minecraft e LunaSec ha avvertito che molti, molti servizi sono vulnerabili a questo exploit a causa della presenza onnipresente di Log4j

Da allora, sono arrivate molte segnalazioni che lo hanno soprannominato uno dei difetti più gravi degli ultimi tempi e un difetto che influenzerà Internet negli anni a venire.

Cosa può fare la vulnerabilità di Log4j?

La vulnerabilità di Log4j è in grado di garantire l'accesso completo al sistema ad hacker/attaccanti/sfruttatori. Devono semplicemente eseguire un codice arbitrario per ottenere un accesso illimitato. Questo difetto può anche consentire loro di acquisire il controllo completo del server quando manipolano correttamente il sistema.

La definizione tecnica del difetto nella libreria CVE (Common Vulnerabilities and Exposures) afferma che un utente malintenzionato in grado di controllare i messaggi di registro o i parametri dei messaggi di registro può eseguire codice arbitrario caricato dai server LDAP quando è abilitata la sostituzione della ricerca dei messaggi.

Pertanto, Internet è in allerta poiché gli sfruttatori cercano continuamente di prendere di mira i sistemi deboli.

Quali dispositivi e applicazioni sono a rischio di vulnerabilità di Log4j?

La vulnerabilità di Log4j è grave per qualsiasi subdolo che esegue Apache Log4J versioni da 2.0 a 2.14.1 e ha accesso a Internet. Secondo NCSC, i framework Apache Struts2, Solr, Druid, Flink e Swift includono le versioni di affetto (Log4j versione 2 o Log4j2).

Ciò mette a disposizione un numero enorme di servizi, inclusi quelli dei giganti della tecnologia come iCloud di Apple, Minecraft di Microsoft, Twitter, Steam, Tencent, Google, Amazon, CloudFare, NetEase, Webex, LinkedIn, ecc.

Perché questa vulnerabilità è così grave e affrontarla è estremamente difficile?

Questa vulnerabilità è così grave che gli hacker tentano più di 100 volte al minuto di sfruttare i sistemi gravemente deboli utilizzando Apache Log4j2. Questo mette milioni di aziende in pericolo di furto informatico.

Secondo i rapporti, solo in India, questa falla ha messo a rischio hack il 41% delle aziende. Il Check Point Research ha affermato di aver rilevato oltre 846.000 attacchi che sfruttano la falla.

Lo ha annunciato Kryptos Logic, una società di sicurezza ha scoperto più di 10.000 indirizzi IP diversi scansionando Internet ed è 100 volte la quantità di sistemi che sondano LogShell .

Questa vulnerabilità è così massiccia a causa del fatto che Apache è il server Web più utilizzato e Log4j è il pacchetto di registrazione Java più popolare. Ha più di 400.000 download solo dal suo repository GitHub.

Come rimanere al sicuro dalla vulnerabilità di Log4j?

Secondo gli ultimi utenti, Apache sta risolvendo i problemi per tutti su Log4j 2.15.0 e versioni successive poiché disabilitano il comportamento per impostazione predefinita. Gli esperti cercano continuamente di valutare come ridurre al minimo il rischio di questa minaccia e salvaguardare i sistemi. Microsoft e Cisco hanno anche pubblicato avvisi per il difetto.

LunaSec ne ha parlato Minecraft ha già dichiarato che gli utenti possono aggiornare il gioco per evitare problemi. Anche altri progetti open source come Paper stanno emettendo patch per risolvere il problema .

Cisco e VMware hanno anche rilasciato patch per i loro prodotti interessati. La maggior parte delle grandi aziende tecnologiche ha ora affrontato la questione pubblicamente e offerto misure di sicurezza per i propri utenti e dipendenti. Hanno solo bisogno di seguirli rigorosamente.

Cosa dicono gli esperti sulla vulnerabilità di Log4j?

La vulnerabilità di Log4j ha lasciato gli amministratori di sistema e i professionisti della sicurezza confusi durante il fine settimana. Cisco e Cloudflare hanno riferito che gli hacker stanno sfruttando questo bug dall'inizio di questo mese. Tuttavia, i numeri sono aumentati drasticamente dopo la divulgazione da parte di Apache giovedì.

Di solito, le aziende affrontano tali difetti in privato. Ma la portata dell'impatto di questa vulnerabilità era così vasta che le aziende hanno dovuto affrontarla pubblicamente. Anche l'ala della sicurezza informatica del governo degli Stati Uniti ha lanciato un serio avvertimento.

Lo ha affermato sabato Jen Easterly, la direttrice dell'Agenzia per la sicurezza informatica e delle infrastrutture degli Stati Uniti La vulnerabilità è già utilizzata da un 'gruppo crescente di attori delle minacce', questo difetto è uno dei più gravi che ho visto in tutta la mia carriera, se non il più grave.

Lo afferma Chris Frohoff, un ricercatore indipendente sulla sicurezza Quello che è quasi certo è che per anni le persone scopriranno la lunga coda di nuovi software vulnerabili mentre pensano a nuovi posti dove mettere le stringhe di exploit. Questo probabilmente verrà visualizzato nelle valutazioni e nei test di penetrazione delle app aziendali personalizzate per molto tempo.

Gli esperti ritengono che, sebbene sia importante essere consapevoli dell'imminente impatto duraturo della vulnerabilità, la prima priorità deve essere quella di intraprendere quante più azioni possibili ora per ridurre i danni.

Poiché gli aggressori ora cercheranno modi più creativi per scoprire e sfruttare il maggior numero possibile di sistemi, questo spaventoso difetto continuerà a causare distruzione su Internet per gli anni a venire!